Le terme OSINT est l’acronyme de Open Source Intelligence. En français, on parle aussi de renseignement d’origine sources ouvertes (ROSO). L’OSINT consiste à utiliser les sources ouvertes et accessibles légalement en ligne ou hors ligne, à collecter des informations, les analyser, les croiser pour répondre à une question.

Les sources utilisées peuvent être très variées :

- internet : sites web, blogs

- les réseaux sociaux : profils publics, messages, forums

- les médias traditionnels : articles de journaux, podcasts, émissions de télévision

- les publications officielles : rapports gouvernementaux, publications scientifiques

- les bases de données et archives : registres publics, archives historiques, bibliothèques numériques.

SES ACTEURS

L’OSINT est utile dans de nombreux domaines et métiers.

-

Les analystes en sécurité peuvent y avoir recours pour :

-

La sécurité des installations (surveillance des menaces potentielles contre des infrastructures critiques comme les réseaux électriques, les installations industrielles, etc.)

-

La cybersécurité (identification des vulnérabilités, suivi des activités des cybercriminels et anticipation des attaques. )

-

-

Les enquêteurs, les journalistes et les agences de renseignement pour :

- Le renseignement et l’enquête : collecte et analyse des informations pour suivre les pistes dans les enquêtes

- Le journalisme d’investigation : vérification des informations, découverte des scandales et enquêtes approfondies. De grands quotidiens tels que le Monde et le New York Times possèdent une cellule OSINT (voir article de Roumanos & Le Deuff (2021). En ligne)

🎧 podcast Le meilleur des mondes du 28 avril 2023 sur France Culture

-

Les chercheurs et universitaires utilisent l’OSINT dans le cadre de leurs recherches (collecte des données disponibles pour les étudier, les analyser et produire de nouvelles publications).

-

Les entreprises l’emploient dans un but stratégique et commercial :

-

L’analyse de marché: surveillance des concurrents, analyse des tendances du marché et adaptation des stratégies.

-

La veille technologique : suivi des innovations technologiques et anticipation des évolutions du marché.

-

-

Les organisations non gouvernementales (ONG) recourent également à l’OSINT pour dénoncer des situations problématiques lors de conflits, de crises humanitaires ou de non-respect des droits de l’Homme.

BellingCat, collectif international de chercheurs, d’enquêteurs et de journalistes citoyens, utilisent à la fois enquêtes ‘open source’ et réseaux sociaux, pour traiter des sujets tels que le trafic de drogue mexicain, les crimes contre l’humanité, l’utilisation d’armes chimiques et les conflits dans le monde entier. Retrouvez leurs publications en ligne.

D’autres acteurs sont cartographiés dans l’Osintosphère, lancée à l’occasion d’un dossier spécial OSINT pour la revue I2D mené par Olivier Le Deuff et Rayya Roumanos.

Le champ d’action de l’OSINT est très large. Tous les internautes ne sont-ils pas des Monsieurs Jourdain de l’OSINT qui en font sans le savoir ?

SES ORIGINES

Il est communément admis que l’OSINT serait une forme d’évolution moderne des services secrets étatiques advenue à la fin du XXème siècle (aux alentours de 1992) après la chute du bloc communiste et la fin de la guerre froide. Pourtant, dès l’Antiquité, les hommes ont su utiliser informations à partir de sources ouvertes, alors à leur disposition. Les tablettes cunéiformes ont laissé place à la presse au fil des siècles, notamment grâce à l’invention de l’imprimerie par Gutemberg, qui permet une plus large diffusion de l’information. Viennent ensuite, entre autres, la radio, puis internet.

Finalement, nous pourrions établir un parallèle entre l’histoire des médias d’information et l’histoire de l’OSINT. Chaque nouvelle technologie permet d’étendre progressivement l’accès aux données ouvertes, auparavant réservées à un public spécifique et averti, à tout un chacun.

Stevyn D. Gibson (Gibson, 2013) relate une anecdote, exemple précoce d’échec de collecte de renseignement en source ouverte. En 1808, le célèbre général Wellington, connu pour être un fin stratège aurait reproché à ses officiers de ne pas avoir repéré une information publique parue dans The Times concernant les nouvelles formations d’infanterie française de Napoléon…

L’utilisation structurée des sources ouvertes se développe fortement durant la Seconde Guerre mondiale alors que les Alliés et l’Axe exploitent les nouvelles pour surveiller les activités ennemies. BBC Monitoring analyse la presse internationale pour en extraire des informations stratégiques. En 1941, les États-Unis créent le Foreign Broadcast Monitoring Service (FBMS) pour surveiller les émissions étrangères et en extraire des renseignements utiles.

C’est au cours de la guerre froide que les pratiques de l’OSINT progressent dans le renseignement, afin de débusquer les intentions du bloc adverse et d’anticiper ses menaces. Le terme d’OSINT n’est pourtant pas encore employé.

Avec l’essor de nouvelles technologies dans les années 1980 – 1990 et l’arrivée de Google en 1992, le terme d’OSINT apparaît. Le renseignement américain est réorganisé. En 1994, le Community Open Source Program (COSP) est créé au sein de la CIA. C’est officiel, on parle de renseignement en Open Source.

Les attentats du 11 septembre 2001 ont, quant à eux, un effet de nouveau catalyseur pour l’OSINT. En 2005, est crée l’Open Source Center (OSC), chargé de filtrer, transcrire, traduire, interpréter et archiver les actualités et les informations de tous types de médias. Il fait suite à la réforme de 2004 portant sur le renseignement et la prévention du terrorisme.

Depuis les années 2000, l’OSINT s’est déplacée sur le web, dépassant son rôle de renseignement, s’étendant notamment aux champs économique et journalistique. Contrairement à la période de guerre froide associée au renseignement des grandes puissances en quête d’informations, une nouvelle guerre reposant sur un “tsunami d’informations” est déclarée. Le défi de l’OSINT semble avoir évolué d’une collecte d’informations parcellaires vers la gestion et le traitement de données pléthoriques.

Dès 2014, cette nouvelle guerre s’exerce en Ukraine et le grand public découvre l’existence de l’OSINT, notamment suite à l’enquête de Belling Cat sur les causes exactes du crash de l’avion de la Malaysia Airlines.

Aujourd’hui, à l’ère des intelligences artificielles génératives, la quantité fulgurante de données disponibles en ligne permet à chaque citoyen maîtrisant quelques rudiments d’OSINT, d’accéder aux données d’autres citoyens, entreprises et gouvernements.

Pour voir l’infographie en plein écran«Des collectifs hétéroclites d’investigation s’emparent de l’information foisonnante que les nouveaux médias – réseaux sociaux, leaks et plateformes – mettent en libre accès afin de contrer les représentations assénées d’en haut.

Les contre-enquêtes OSINT esquissent un horizon inédit de renseignement en réseau et par le bas, au carrefour de la contre-information, de l’esthétique et des sciences sociales.»

Allan Deneuville, Gala Hernández López & Jacopo Rasmi, Contre-enquêtes en open source. (2022). Multitudes, (89), https://shs.cairn.info/revue-multitudes-2022-4?lang=fr.

LES OUTILS ET TECHNIQUES : MODE D’EMPLOI

L’OSINT mobilise des outils, pour la plupart gratuits et à la portée de tous et toutes. Dans la vidéo ci-dessous, le LINC (laboratoire d’innovation numérique de la CNIL) démontre qu’il est techniquement possible, voire facile, de remonter la piste des données d’un internaute pour le réidentifier.

Retrouvez quelques-uns des outils utilisés et d’autres dans le répertoire ci-dessous.

A l’invitation d’Olivier Le Deuff dans la revue InterCDI (N°315, mai-juin 2025), ne limitons pas l’utilisation de ces outils à des compétences techniques :

« Il s’agit d’intégrer une évaluation critique et une contextualisation des informations recueillies. Ces outils bien que techniques, exigent une compréhension profonde des formes et des enjeux informationnels, notamment dans les sphères sociales (socmint) ou géographiques. «

Les investigateurs et investigatrices doivent également faire preuve de créativité pour renouveler leurs méthodologies : en témoignent les stravaleaks (données récupérées via l’application de performance sportive Strava qui permet de partager son itinéraire de running). Sébastien Bourdon et Antoine Shirer du Monde ont ainsi pu localiser les lieux de résidence confidentiels des présidents français, américains et russes, en retraçant les footings des gardes du corps des chefs d’Etat (enquête publiée le 27 octobre 2024).

QUE DIT LA LOI ?

L’OSINT n’est ni du piratage, ni du renseignement classique. Contrairement à ces deux pratiques, la légalité est un aspect essentiel de l’OSINT qui exploite uniquement la masse importante de données accessibles à tous dans le respect des lois et du RGPD. C’est pourquoi les praticiens de l’OSINT fréquente peu ou pas du tout le darkweb, où toutes sortes de criminalité sévissent. En droit privé, comme en droit pénal, un résultat obtenu par l’OSINT peut constituer une preuve.

Le respect des règles légales devra se faire tout au long du processus d’enquête. Gardons à l’esprit que l’employeur est, sauf cas rarissimes, responsable pénalement et civilement des délits commis par ses salariés dans l’exercice de leur contrat de travail. Quels sont les points de vigilance à avoir en tête au fur et à mesure d’une enquête OSINT ?

ETAPE 1 : se connecter de manière légitime (loyale) au système d’information pour accéder aux data qui y sont stockées…. ou l’analogie de la fenêtre ouverte et du voleur

L’article 323.1 dispose : “Le fait d’accéder ou de se maintenir, frauduleusement, dans tout ou partie d’un système de traitement automatisé de données est puni de trois ans d’emprisonnement et de 100 000 euros d’amende.”

Le caractère frauduleux

Un accès et un maintien dans un système d’information (SI) sont considérés comme frauduleux, lorsqu’il n’y a ni autorisation préalable, ni consentement de la part de l’exploitant de ce SI. Ce sont les infractions relatives aux atteintes aux systèmes de traitement automatisés de données.

La qualité de la sécurité du site

Se pose le problème de l’accès à un système d’information (un site web, etc.) qui serait peu ou mal sécurisé. Seul un juge peut décider si un SI est sécurisé « à l’état de l’art ».

Aussi lancer une requête PDF comprenant les mots « confidentiel » ou « à ne pas diffuser » est un cas d’école où l’OSINTeur ne se trouve pas dans l’illégalité, bien qu’il flirte avec.

Le recel

Si vous n’êtes pas le « voleur » mais que vous téléchargez le produit d’un vol (hypothèse d’un leak disponible), vous êtes « receleur » de ce vol. Le receleur est la personne qui « détient une chose […] en sachant que cette chose provient d’un crime ou d’un délit ». La sanction peut être de 5 ans de prison et de 375 000 € d’amende

En définitif, sur cette question de l’accès, tout dépend de l’intention.

ETAPE 2 : collecter des datas

La partie de collecte des data est elle aussi délicate à juger parce que les Etats ont des lois différentes.

Le droit européen

Les lois à ce sujet sont dictées par l’Union Européenne par le Data Governance Act et le Data Act. Ces deux règlements européens complémentaires structurent la stratégie européenne pour les données et visent à soutenir l’accès, le partage et la réutilisation responsables, dans le respect des valeurs de l’Union européenne et notamment la protection des données personnelles.

[https://digital-strategy.ec.europa.eu/fr/policies/data-governance-act]

L’anonymisation – point clef du Data Act

Le Data Act stipule que les données seront accessibles gratuitement ou à des frais raisonnables pour le « réutilisateur », sans exclusivité. Elles devront en outre avoir été traitées au préalable pour ne plus contenir de « données à caractère personnel » (obligation d’anonymisation) ni porter atteinte à un « secret d’affaires » ou à un droit d’auteur.

Le moissonnage de bases de données ou le webscraping

Dans une enquête OSINT, lors de la phase de collecte, des précautions doivent être prises avant de recourir à des techniques de « scraping », c’est-à-dire d’extraction automatique de contenus à l’aide d’un script ou d’un programme. Si cette technique est en principe légale, il n’en demeure pas moins que des restrictions existent, notamment au regard du droit du « producteur » de la base de données.

L’article L342-1 du Code de la propriété intellectuelle dit qu’il est interdit d’extraire « une partie qualitativement ou quantitativement substantielle du contenu d’une base de données »

ETAPE 3 : Analyser et utiliser des data d’origine OSINT légalement copiées

La réutilisation de data dans un rapport « confidentiel »

Si le rapport marqué confidentiel de l’OSINTeur a été transmis au client de manière suffisamment sécurisée, qui saura ce qu’il contient,à part ses destinataires ? Et qui pourrait se plaindre de l’éventuelle illégalité des data qui y seraient contenues ? La règle qui prévaut en ce domaine est donc le pas vu pas pris.

Le leak

Si le rapport de l’OSINTeur remit au client « fuite » et devient public, que peut-il se passer ?

Si la « fuite » vient du système d’information de l’OSINTeur, le leak révèlera le nom de celui ou celle qui a collecté et stocké les data et il appartiendra alors à l’OSINTeur victime de prouver la légalité de ses opérations de collecte, de stockage et de réutilisation.

Si la « fuite » provient d’un piratage du SI du client auquel le rapport a été remis, c’est le « piraté » (le client) qui risque juridiquement d’avoir officiellement des problèmes… avant de se retourner en responsabilité contre l’OSINTeur.

Par ailleurs, le problème d’un leak est qu’il faut regarder ce qu’il contient pour savoir combien de délits, au sens pénal, sont caractérisés : Des données à caractère personnel ? Des données protégées par le droit d’auteur ? Des secrets d’affaires ? Des données dont le caractère secret (confidentiel) est protégé par la loi ?

L’éthique de l’OSINT ou « quand la fin justifie les moyens »

L’éthique est une dimension variable, extrêmement subjective. Il existe des polémiques sur l’usage du SOCMINT, crucial, source illimitée de données, qui n’est pas indéxé par Google. Pour certains OSINTeurs, on frise là avec les frontières de l’éthique

Enquêter sur des personnes disparues est souvent discutable. Le droit à l’oubli en France existe et pourtant une enquête OSINT est très susceptible de venir le fouler. C’est à l’OSINTeur de faire preuve d’éthique et de morale dans l’approche de son enquête et de ses conclusions.

UN LEVIER PEDAGOGIQUE POUR AIGUISER L’ESPRIT CRITIQUE

Et si les élèves devenaient des enquêteurs du réel ? L’OSINT n’est pas qu’un outil d’analyse stratégique pour journalistes d’investigation, hacktivistes ou analystes du renseignement. C’est aussi un formidable levier pédagogique, permettant de croiser éducation aux médias, citoyenneté numérique et littératie numérique.

À l’heure de la désinformation virale, des identités numériques floues et de l’infobésité, apprendre à chercher, trier, vérifier devient une nécessité. L’OSINT, bien encadré, peut transformer la salle de classe en un laboratoire critique du monde numérique.

Les compétences mobilisées par les projets scolaires d’OSINT relèvent des trois référentiels suivants :

Le Socle commun de connaissances, de compétences et de culture : la base des apprentissages de l’école au collège, qui comporte 5 grands domaines, dont “les méthodes et outils pour apprendre” et “la formation de la personne et du citoyen”.

Le CRCN – Cadre de Référence des Compétences Numériques

Les compétences en EMI dans les programmes actuellement en vigueur

L’OSINT permet de travailler plusieurs compétences essentielles, parmi lesquelles :

- Rechercher et/ou évaluer une information avant de la partager ;

- Comprendre les mécanismes de la désinformation et des biais cognitifs ;

- Manipuler des outils numériques dans une démarche éthique et légale ;

- Développer l’autonomie et le raisonnement critique.

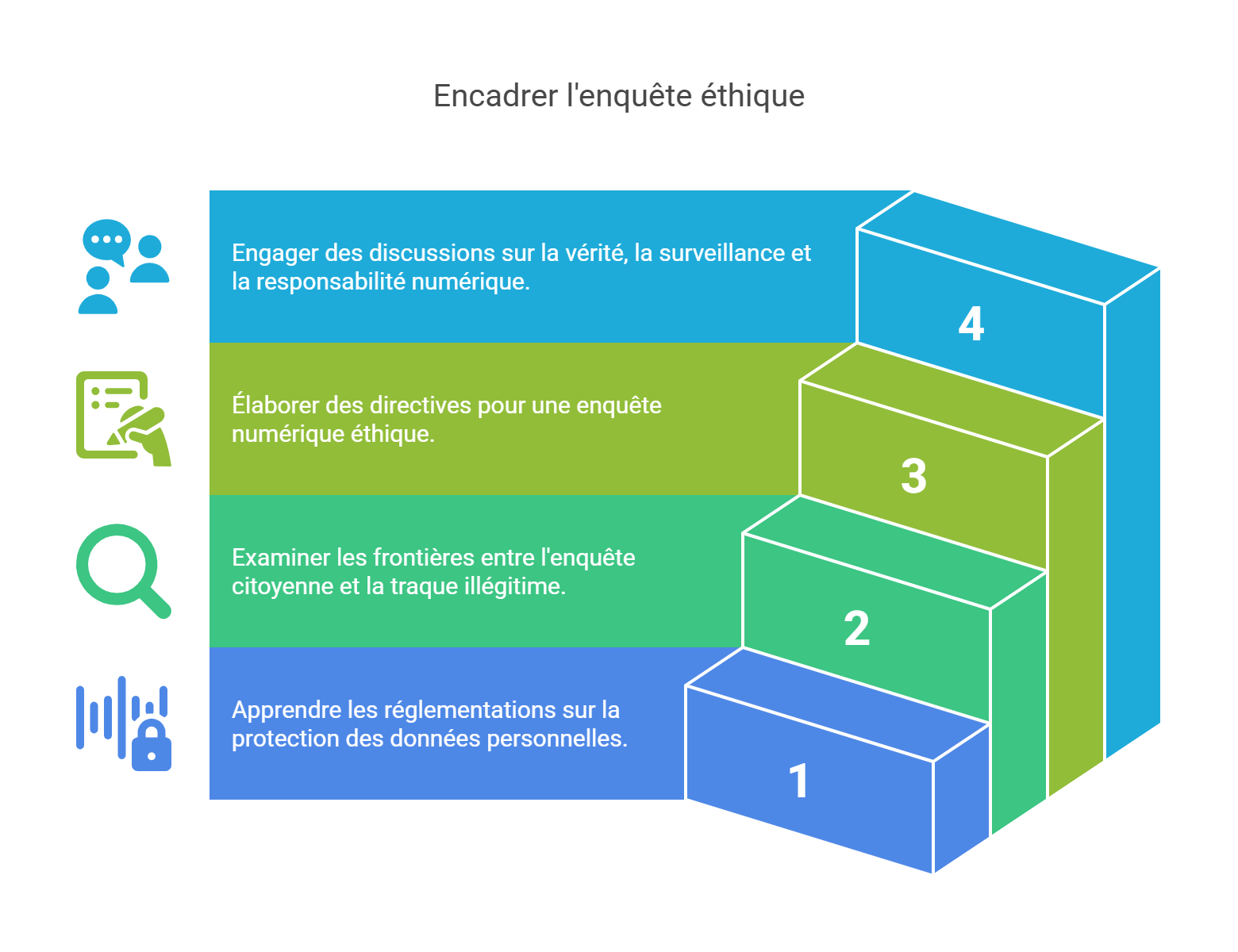

L’OSINT peut vite basculer dans une posture intrusive si elle n’est pas éthiquement balisée. Accompagner les élèves est donc essentiel dans les 4 champs d’actions ci-dessous, conformément au domaine 4 du CRCN “protection et sécurité”.

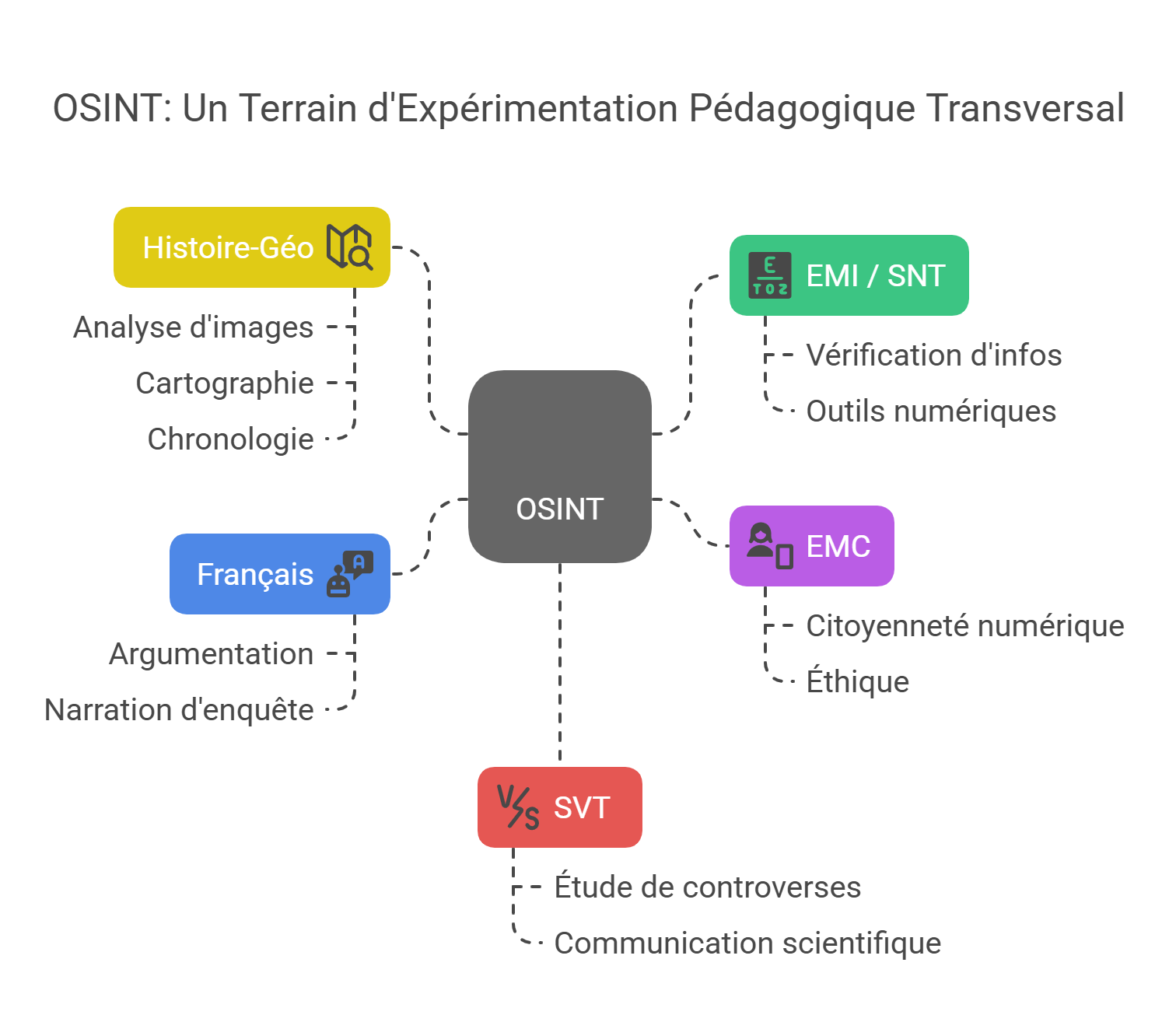

Un projet pédagogique autour de l’OSINT est propice à la transversalité, en mobilisant des compétences de plusieurs disciplines scolaires.

Ce type de projet s’inscrit dans la pédagogie active (Dewey), mais aussi la pédagogie critique (Freire). Ci-dessous une suggestion de progression s’acheminant vers l’enquête d’OSINT au lycée :

Cycle 3 (CM1-6e)-Premiers pas pour chercher l’info

📌 Pour débuter : Les ressources autour de la fiabilité des sources, de la recherche d’infos par Vinz et Lou produit par Tralalere, avec le soutien du ministère de l’Éducation nationale.

- Activités « Vrai ou faux ? », où les élèves analysent un titre sensationnaliste ou une image virale à l’aide de TinEye par exemple, ou Jeu de rôle «petit détective du Net» pour reconstituer une info à partir d’indices visuels ou textuels.

Collège (5e–3e) – Les bases de l’investigation numérique

- La plateforme CyberSécurité Éducation nationale propose une série de «challenges OSINT scénarisés», pour s’entraîner à l’investigation numérique en mobilisant des outils concrets dans un cadre sécurisé et légal.

- Atelier de fact-checking : enquête sur une actualité douteuse avec la Wayback Machine ou YouTube DataViewer.

Au lycée (2de–Terminale) – L’OSINT comme méthode d’enquête citoyenne

- Des projets d’investigation ou des challenges, avec travail en groupes autour d’un thème ou d’un scénario sont possibles. Voici deux illustrations particulièrement intéressantes :

🔍 ZOOM SUR …un projet OSINT en classe de Première

🎙️ Nous donnons la parole à Pierre Laur-Fournié, professeur-documentaliste dans l’académie de Reims, qui a mené un projet OSINT avec des élèves de Première générale dans le cadre des TRAAM de 2024.

“Quand l’enquête numérique devient un levier d’esprit critique au lycée”

…et le projet “TOP” – The OSINT Project

Porté par une équipe franco-belge, il vise à créer des parcours pédagogiques d’initiation à l’OSINT pour différents publics. Ce projet développe des scénarios gamifiés accessibles en ligne, où l’on apprend à vérifier des images, géolocaliser une photo ou analyser une vidéo virale.

🔗 Découvrir le projet TOP (The OSINT Project)

“Une mine d’or pour les enseignants, les médiateurs numériques… et les curieux !”

📌 Pour aller plus loin : Debrief de Clara et Raphaël – Podcast sur De Facto dans lequel deux lycéens décryptent les modes opératoires les plus utilisés dans les campagnes d’ingérences numériques étrangères.

Les enjeux pédagogiques de l’OSINT

🎙️ L’interview d’Alain GODON , enseignant-chercheur à Polytech Angers et membre du comité de pilotage du projet Osint4fun, qui porte un regard engagé sur la pédagogie de l’OSINT à destination de tous les publics, scolaires ou non.

“Pour une démocratisation de l’OSINT comme culture critique pour tous.”

CONCLUSION : FORMER DES « DETECTIVES DU VRAI »

Apprendre à naviguer entre les flux contradictoires d’information, savoir recouper les données: ce sont là des compétences clés du XXIe siècle. L’OSINT, lorsqu’il est bien balisé, donne aux élèves et aux citoyens un pouvoir d’enquête qui renforce leur autonomie intellectuelle. C’est une arme d’autodéfense numérique face à la manipulation, et c’est là tout l’enjeu de l’éducation critique aux médias.